OmniRAT ¿Herramienta de acceso remoto o troyano para control total? » MuySeguridad. Seguridad informática.

Eachine Mini Avión de control remoto T 28 troyano EPP, 400mm de envergadura, 2,4G, 6 ejes, giroscopio, entrenador, ala fija RTF, retorno de una tecla para principiantes|Aviones con radiocontrol| - AliExpress

Los ataques de troyanos y la suplantación a instituciones sanitarias saturan los correos electrónicos en junio - Ciberseguridad

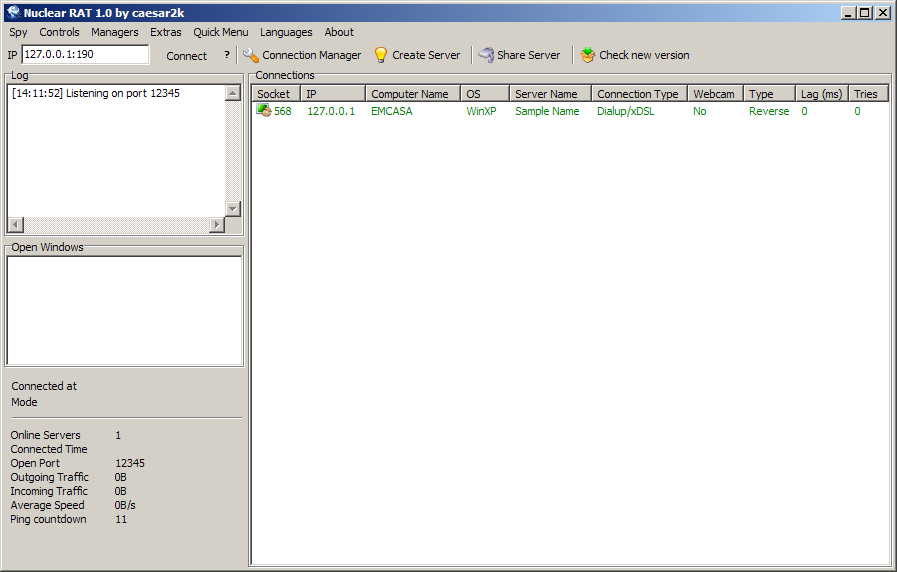

WSHRAT: troyano de acceso remoto capaz de realizar múltiples acciones en un equipo infectado | WeLiveSecurity

Videotutorial ¿Qué es un troyano de acceso remoto o RAT? - Ataques, amenazas y vulnerabilidades de ciberseguridad (CompTIA Security+ SY0-601) | LinkedIn Learning, antes Lynda.com

Milum, un peligroso troyano que obtiene el control remoto de dispositivos | Endpoint | IT Digital Security